Понимание разницы между корневыми и промежуточными сертификатами очень важно для обеспечения безопасности интернет-коммуникаций. Эти два типа цифровых сертификатов, наряду с SSL-сертификатами, составляют основу безопасного веб-браузинга, обеспечивая передачу зашифрованных данных и устанавливая доверие между серверами и пользователями. Но что именно отличает их друг от друга?

Корневые сертификаты выступают в качестве высшего органа власти, находясь на вершине иерархии сертификатов, а промежуточные сертификаты действуют как посредники, создавая безопасную цепочку доверия. В этой статье мы разберем роли, функции и ключевые различия между этими сертификатами, чтобы помочь Вам понять, как они работают вместе для защиты конфиденциальной информации в Интернете.

Основные выводы

- Корневые сертификаты – это сертификаты высшего уровня в цепочке доверия, самостоятельно подписанные доверенным центром сертификации (ЦС). Они составляют основу безопасных коммуникаций и имеют решающее значение для установления доверия в Интернете.

- Промежуточные сертификаты выступают в качестве посредников между корневым сертификатом и сертификатом конечного пользователя. Они подписываются корневыми сертификатами или другими промежуточными сертификатами и помогают создать цепочку доверия, снижая риск, связанный с прямым использованием корневых сертификатов.

- Оба типа сертификатов работают вместе, обеспечивая шифрование, аутентификацию и целостность данных в Интернете, защищая конфиденциальную информацию от киберугроз.

Оглавление

- Что такое корневой сертификат?

- Что такое промежуточный сертификат?

- Объяснение иерархии сертификатов

- Важность цепочек сертификатов

- Основные различия между корневыми и промежуточными сертификатами

- Расширенные концепции, связанные с корневыми и промежуточными сертификатами

Обзор корневых и промежуточных сертификатов

Что такое корневой сертификат?

Корневой сертификат, часто называемый сертификатом ЦС, – это цифровой сертификат, который служит основой системы инфраструктуры открытых ключей (PKI). Он выдается доверенным центром сертификации (ЦС) и является самоподписанным, т.е. ЦС сам проверяет свою подлинность. Корневые сертификаты хранятся в доверенном хранилище, известном как корневое хранилище, которое поддерживается браузерами и операционными системами для аутентификации безопасных соединений.

Корневые сертификаты очень важны для установления наивысшего уровня доверия в цепочке сертификатов. Они проверяют и подписывают промежуточные сертификаты, которые, в свою очередь, подписывают сертификаты конечных пользователей. Ввиду своей важности корневые сертификаты обычно действуют в течение длительного времени, часто 20-25 лет и более.

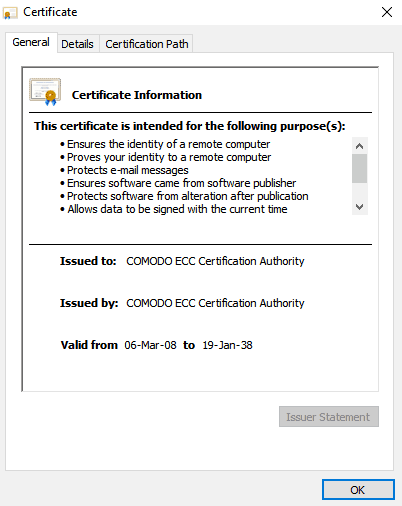

В отличие от коммерческих сертификатов, корневые сертификаты имеют гораздо больший срок службы. Вот срок действия Sectigo ECC. Как Вы можете видеть, срок действия истекает в далеком 2038 году.

Безопасность всей цепочки сертификатов зависит от целостности корневого сертификата.

Что такое промежуточный сертификат?

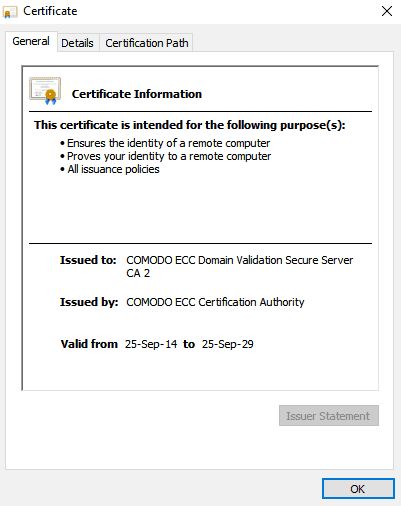

Промежуточный сертификат действует как мост между корневым сертификатом и сертификатами сервера, например, сертификатами SSL/TLS для веб-сайтов. В отличие от корневых сертификатов, промежуточные сертификаты не являются самоподписанными; они подписываются корневым сертификатом или другим промежуточным сертификатом. Такая структура создает иерархию, известную как “цепочка доверия“.

Промежуточные сертификаты играют важнейшую роль в снижении рисков. Вместо того чтобы использовать корневой сертификат для непосредственной выдачи сертификатов конечным пользователям, центр сертификации использует промежуточные сертификаты. Такой подход ограничивает уязвимость корневого сертификата и позволяет легче отзывать и заменять скомпрометированные сертификаты, не затрагивая всю цепочку доверия.

Объяснение иерархии сертификатов

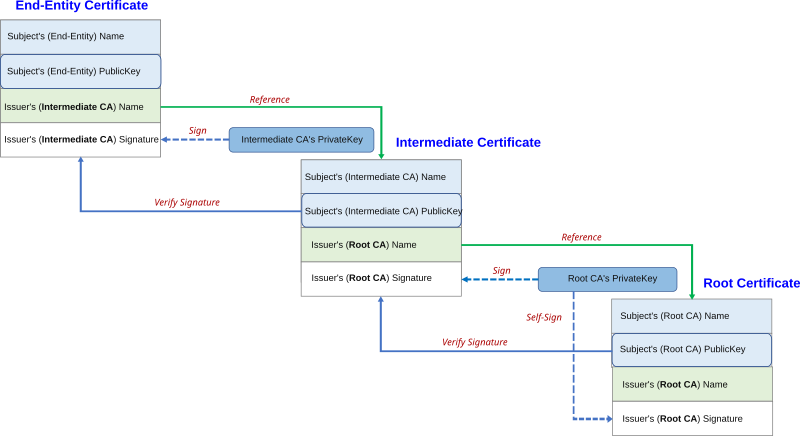

В иерархии цифровых сертификатов корневой сертификат находится наверху, за ним следует один или несколько промежуточных сертификатов, и, наконец, сертификаты сервера или конечного пользователя внизу. Эта иерархия очень важна для создания безопасной цепочки доверия. Когда пользователь подключается к веб-сайту, браузер проверяет действительность сертификата сервера, следуя по цепочке до доверенного корневого сертификата.

- Корневой сертификат: Самый высокий сертификат, самостоятельно подписанный ЦС.

- Промежуточный сертификат: Подписан корневым или другим промежуточным сертификатом, создавая несколько уровней доверия.

- Сертификат сервера/конечного пользователя: Выдается веб-сайту или организации, обеспечивая зашифрованную связь и проверку личности.

Важность цепочек сертификатов

Цепочка сертификатов, также известная как путь сертификации, – это последовательность сертификатов, которая ведет от сертификата конечного пользователя к доверенному корневому сертификату. Эта цепочка имеет решающее значение для создания безопасных соединений через Интернет. Каждый сертификат в цепочке проверяется вышестоящим, что обеспечивает передачу доверия от доверенного корневого сертификата к конечному пользователю.

Цепочки сертификатов повышают безопасность, обеспечивая несколько уровней проверки. Если промежуточный сертификат скомпрометирован, его можно отозвать, не затрагивая корневой сертификат или другие промежуточные сертификаты, сохраняя целостность всей системы.

Основные различия между корневыми и промежуточными сертификатами

Понимание различий между корневыми и промежуточными сертификатами крайне важно для всех, кто занимается цифровой безопасностью. Хотя оба типа сертификатов играют важную роль в иерархии доверия, они существенно отличаются друг от друга в плане их выдачи, хранения, срока службы и назначения. Ниже приведены основные различия:

- Иерархия и уровень доверия. Корневые сертификаты находятся на вершине иерархии доверия. Являясь высшим авторитетом, они представляют собой наиболее доверенные сертификаты и самостоятельно подписываются Центром сертификации (ЦС). В отличие от них, промежуточные сертификаты находятся ниже в иерархии и выступают в качестве посредников, связывающих корневой сертификат с сертификатами конечных пользователей. Такая иерархическая структура обеспечивает передачу доверия от корневого сертификата вниз к конечному пользователю.

- Орган выдачи и подписания. Корневые сертификаты выпускаются доверенным центром сертификации и являются самоподписанными, то есть центр сертификации проверяет свою собственную личность. Промежуточные же сертификаты подписываются либо корневым сертификатом, либо другим промежуточным сертификатом. Такое делегирование полномочий по подписанию позволяет ЦС выпускать сертификаты более безопасно, поскольку корневой сертификат не используется напрямую для подписания сертификатов конечных пользователей.

- Хранение и техника безопасности. Корневые сертификаты от доверенных корневых центров сертификации хранятся в доверенных местах, например, в хранилищах доверия веб-браузеров и операционных систем. Эти хранилища содержат список признанных корневых сертификатов, которым автоматически доверяют все пользователи. Промежуточные сертификаты, с другой стороны, хранятся на серверах организаций, которым они нужны. Поскольку они не требуют такого же уровня доверия, как корневые сертификаты, их хранение менее критично, но все же требует безопасного обращения для предотвращения несанкционированного доступа. Большинство устройств и браузеров поставляются с набором предварительно загруженных корневых сертификатов, которые хранятся в их хранилищах доверия, обеспечивая основу для безопасных коммуникаций.

- Сроки действия и продолжительность жизни. Срок действия корневых сертификатов обычно намного больше, чем промежуточных. Корневые сертификаты могут действовать 20-25 лет и более, в то время как промежуточные сертификаты обычно имеют более короткий срок действия, часто от 1 до 5 лет. Такой короткий срок действия помогает минимизировать риск в случае компрометации промежуточного сертификата, поскольку его можно отозвать или заменить легче, чем корневой сертификат.

- Управление рисками и их снижение. Корневые сертификаты несут в себе более высокий уровень риска в случае компрометации, поскольку они представляют собой конечный якорь доверия в цепочке сертификатов. Чтобы снизить этот риск, для выдачи сертификатов конечных пользователей используются промежуточные сертификаты. Если промежуточный сертификат скомпрометирован, его можно отозвать без ущерба для корневого сертификата, тем самым поддерживая общую безопасность системы PKI.

- Применение в реальном мире и примеры. На практике корневые и промежуточные сертификаты широко используются для защиты онлайн-транзакций, веб-сайтов и коммуникаций. Например, корневому сертификату могут доверять все браузеры, а промежуточный сертификат используется для выпуска SSL-сертификата для веб-сайта, удостоверяя его подлинность и обеспечивая безопасную связь. Благодаря такому многоуровневому подходу система гарантирует, что даже если одна часть цепочки сертификатов будет скомпрометирована, вся система не разрушится.

Расширенные концепции, связанные с корневыми и промежуточными сертификатами

Важно понять, как корневые и промежуточные сертификаты взаимодействуют в более широком контексте цифровой безопасности, углубившись в их понятия. Эти расширенные понятия помогут прояснить их роль в системах инфраструктуры открытых ключей (PKI) и механизмах, обеспечивающих безопасность наших онлайн-коммуникаций.

Что такое корневая программа?

Корневая программа – это система политики, определяющая, каким корневым сертификатам доверяют веб-браузеры, операционные системы и другие программные платформы. Управляемые такими крупными организациями, как Microsoft, Apple, Mozilla и Google, эти программы ведут список доверенных корневых сертификатов, известный как хранилище доверия.

Корневые программы необходимы для обеспечения того, чтобы сертификаты, включенные в хранилища доверия, были подлинными, надежными и соответствовали строгим стандартам безопасности. Они периодически проверяют и аудируют корневые сертификаты, добавляя новые доверенные корни и удаляя те, которые больше не отвечают требованиям безопасности.

Цифровые подписи и их роль

Цифровые подписи – это криптографические подписи, удостоверяющие целостность и происхождение сертификата. Как корневые, так и промежуточные сертификаты полагаются на цифровые подписи, чтобы убедиться, что они не были подделаны и выданы законным центром сертификации (CA).

- Для корневых сертификатов: Цифровая подпись самостоятельно подписывается ЦС, что обеспечивает его авторитет и надежность.

- Для промежуточных сертификатов: Цифровая подпись создается с использованием закрытого ключа корневого или промежуточного сертификата, обеспечивая связь с доверенным корневым сертификатом.

Цифровые подписи гарантируют, что каждый сертификат в цепочке может быть отслежен до доверенного корневого центра сертификации, поддерживая целостность безопасных коммуникаций.

Различия между цепными и однокорневыми системами

Существует два основных типа систем сертификатов: корневые системы с цепочкой и однокорневые системы.

- Цепочечные корневые системы: Используйте несколько промежуточных сертификатов между корневым сертификатом и сертификатом конечного пользователя. Это повышает уровень безопасности и гибкости, поскольку промежуточные сертификаты могут быть отозваны или заменены без ущерба для корневого сертификата.

- Однокорневые системы: Используйте единственный корневой сертификат для прямой выдачи сертификатов конечным пользователям. Несмотря на свою простоту, эта система более рискованна, поскольку любая компрометация корневого сертификата может подорвать безопасность всей системы.

Цепные корневые системы используются чаще всего благодаря их способности снижать риски и обеспечивать более надежную защиту.

Нижняя линия

Понимание разницы между корневыми и промежуточными сертификатами очень важно для обеспечения безопасности цифровой среды.

В то время как корневые сертификаты устанавливают абсолютное доверие на вершине иерархии сертификатов, промежуточные сертификаты обеспечивают необходимый уровень безопасности, преодолевая разрыв между ними и сертификатами конечных пользователей. Вместе они создают надежную цепочку доверия, которая защищает онлайн-коммуникации, обеспечивает целостность данных и аутентификацию личности в Интернете.

Осознав их различные роли и то, как они работают вместе, Вы сможете лучше оценить механизмы, обеспечивающие безопасность и сохранность Вашего общения в Интернете.

Сэкономьте 10% на SSL-сертификатах при заказе сегодня!

Быстрая выдача, надежное шифрование, 99,99% доверия к браузеру, специализированная поддержка и 25-дневная гарантия возврата денег. Код купона: SAVE10