Веб-сайты используют SSL-сертификаты от доверенных центров сертификации (ЦС) для защиты конфиденциальной информации посетителей. Эти сторонние организации проверяют подлинность сайта или компании перед выдачей SSL-сертификата. Однако не все центры сертификации созданы одинаковыми, и некоторые из них могут не соответствовать высоким стандартам безопасности, установленным владельцем сайта. Здесь в игру вступает рекорд CAA.

В этой статье рассказывается о рекорде CAA, начиная с его определения и заканчивая тем, как он работает. Здесь также рассказывается о том, как добавить запись CA и зачем ее нужно устанавливать.

Оглавление

- Что такое рекорд CAA?

- Пример DNS-записи CAA

- Как работает запись CAA?

- Как добавить запись CAA?

- Почему Вам следует добавить запись CAA в DNS?

Что такое рекорд CAA?

Запись CAA (Certificate Authority Authorization) – это DNS-запись, которая позволяет владельцу сайта указать, какие центры сертификации (ЦС) имеют право выдавать SSL-сертификаты для его домена.

Запись CAA – это текстовая запись, добавляемая в файл зоны DNS веб-сайта, и она содержит одну или несколько следующих частей информации: имя домена-эмитента, флаг и тег.

Добавление DNS-записи CAA – это дополнительная мера безопасности, которая повышает надежность SSL-сертификатов, предотвращая выпуск неавторизованных или мошеннических сертификатов.

Пример DNS-записи CAA

Вот как будет выглядеть запись CAA для SSL Dragon на DNS-сервере:

ssldragon.com . CAA 0 выпуск “digicert.com”

В этом примере только DigiCert уполномочен выпускать цифровые сертификаты для этого домена. Другие центры сертификации должны подчиняться этой команде или рискуют стать объектом недоверия. Как владелец домена, Вы можете решить, сколько центров сертификации могут выдавать SSL-сертификаты для Вашего сайта, и даже указать тип сертификата.

Вот пример записи CAA для сертификатов wildcard:

ssldragon.com. CAA 0 issuewild “sectigo.com”

В данном случае только компания Sectigo может выдавать сертификаты wildcard для ssldragon.com. В соответствии с правилами CA/Browser Forum Ballot 187, CA должны проверять записи CAA перед выдачей SSL-сертификата.

Теперь, когда Вы знаете, что такое запись CA, пришло время поглубже разобраться в ее работе.

Как работает запись CAA?

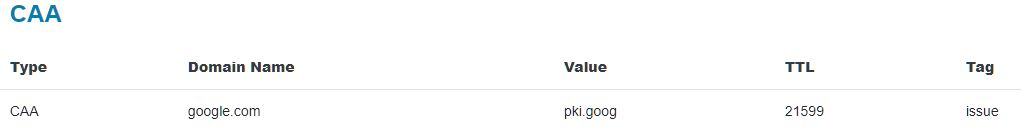

Давайте рассмотрим каждый элемент рекорда CAA и разложим их по полочкам. Мы будем использовать тот же гипотетический пример для сайта SSL Dragon и реальную запись CAA на Google.com. Вы можете проверить это самостоятельно с помощью инструмента проверки DNS.

ssldragon.com. CAA 0 выпуск “digicert.com”

Приведенная выше запись CAA включает в себя следующие части:

- ssldragon.com – домен, который Вы хотите защитить

- CAA – тип записи

- 0 – флаг

- проблема – тег

- Digicert.com – центр сертификации, уполномоченный выпускать цифровые сертификаты для этого конкретного домена.

Пример Google также содержит атрибут TTL. Ниже мы рассмотрим теги, флаги, значения и TTL:

Флаги

Флаг может находиться в одном из двух определенных состояний 1 (критическое) или 0 (некритическое), причем последнее является значением по умолчанию.

- Флаг 1 говорит ЦС, что он не может продолжить выдачу сертификата, если не понимает свойства, и должен уведомить владельца домена по электронной почте о неудачной проверке записей CAA.

- Флаг 0 информирует ЦС о том, что он может использовать любую информацию о записи CAA в зоне DNS. Если он не понимает эту запись, он может использовать другую в файле зоны DNS.

Теги

Метка определяет действие, которое авторизованный ЦС может выполнять при выдаче цифровых сертификатов. Три тега, которые определены в предлагаемом стандарте, – это issue, issuewild и iodef. Однако ЦС могут также создавать свои собственные метки, чтобы облегчить процесс выдачи сертификатов.

- Метка issue разрешает определенному ЦС выдавать обычные сертификаты без знаков подобия для указанного домена и всех его поддоменов.

- Метка issuewild разрешает определенному ЦС выдавать сертификаты с символом “дикой природы” для данного домена.

- Тег iodef (формат обмена описанием объектов инцидентов) уведомляет владельца домена по электронной почте, когда запрос сертификата не прошел проверку CAA. Вот как должен выглядеть синтаксис для свойства iodef: ssldragon.com. CAA 0 iodef “mailto:[email protected]”.

TTL (time to live) – это период в секундах, в течение которого сервер должен кэшировать Вашу запись CAA.

Как добавить запись CAA?

Теперь, когда Вы знаете, из каких элементов состоит рекорд CAA, давайте создадим свой собственный. Поскольку существует так много способов создания записи сертификата CAA для Вашего домена, мы остановимся на двух наиболее распространенных.

Как добавить запись CAA на свой DNS-сервер?

Если Вы используете собственный DNS-сервер, Вы можете создать свою запись CAA непосредственно в файле DNS BIND.

- С помощью текстового редактора, например, Блокнота, откройте DNS-файл Вашего домена.

- Добавьте или обновите информацию о записи DNS CAA в этом файле. Используйте пример записи CAA, который мы приводили ранее. Включите флаги, метки, значение и т.д.

- Сохраните файл зоны с новой конфигурацией.

Как добавить запись CAA в cPanel?

Если Вы хотите добавить запись CAA через панель хостинга, вот как это сделать:

- Войдите в свою учетную запись cPanel

- В разделе Домены нажмите на Редактор зон

- Рядом с доменом, для которого Вы хотите создать запись CAA, нажмите Manage (Управление).

- На странице Редактор зон найдите кнопку Добавить запись и разверните ее. Из выпадающего списка выберите Добавить запись “CAA”.

- Теперь Вам нужно заполнить необходимые поля:

- Имя домена или поддомена, для которого Вы хотите добавить запись CAA

- Тип записи (CAA)

- Флаг (0 или 1)

- Метка (issue, issuewild, iodef)

- Значение (доменное имя авторизованного ЦС)

- Нажмите Добавить запись, чтобы завершить настройку.

Почему Вам следует добавить запись CAA в DNS?

К этому моменту Вы уже должны быть экспертом по всем вопросам, связанным с записями CAA. Но нужен ли он Вашему сайту?

Ниже мы перечислили несколько причин, по которым Вы можете рассмотреть возможность установки CA-записи для Вашего домена:

- Улучшенная безопасность сайта. Ограничив количество центров сертификации, которые могут выдавать сертификаты для Вашего домена, Вы уменьшите риск того, что злоумышленник получит поддельный сертификат для Вашего сайта.

- Соответствие отраслевым стандартам. Настройка DNS-записей CAA является частью лучших отраслевых практик. Форум CA/Browser Forum и Совет по стандартам безопасности PCI рекомендуют добавлять записи DNS CA и думают об их обязательном использовании, чтобы ослабить угрозы веб-безопасности.

- Снижение операционных рисков. Указав, какие центры сертификации имеют право выдавать сертификаты для Вашего домена, Вы сможете снизить риск ошибок в работе и неправильной конфигурации, которые могут привести к нарушению безопасности или простою сайта.

- Более быстрая проверка SSL. Записи CAA могут сократить время проверки SSL. Когда ЦС получает запрос на сертификат для домена, он должен проверить, существует ли запись ресурса CAA и уполномочен ли запрашиваемый ЦС выдавать сертификаты для этого домена. Заблаговременное предоставление этой информации может ускорить процесс проверки.

- Защита бренда. Записи CAA могут защитить репутацию Вашего бренда, предотвращая мошенничество при выдаче сертификатов и блокируя фишинговые атаки или другие вредоносные действия, которые могут повредить репутации Вашего бренда.

Заключительные мысли

SSL-сертификаты сегодня являются неотъемлемым элементом каждого сайта. И хотя взлом HTTPS-шифрования не под силу человеку, кибер-злоумышленники постоянно ищут хитроумные способы скомпрометировать Ваше имя.

К счастью, записи CAA – это еще одна отличная мера безопасности для защиты Вашего бренда. Записи CAA дают Вам полный контроль над процессом выдачи сертификата.

Сэкономьте 10% на SSL-сертификатах при заказе сегодня!

Быстрая выдача, надежное шифрование, 99,99% доверия к браузеру, специализированная поддержка и 25-дневная гарантия возврата денег. Код купона: SAVE10